- DMEA 2024

- Top-Themen

- Themen

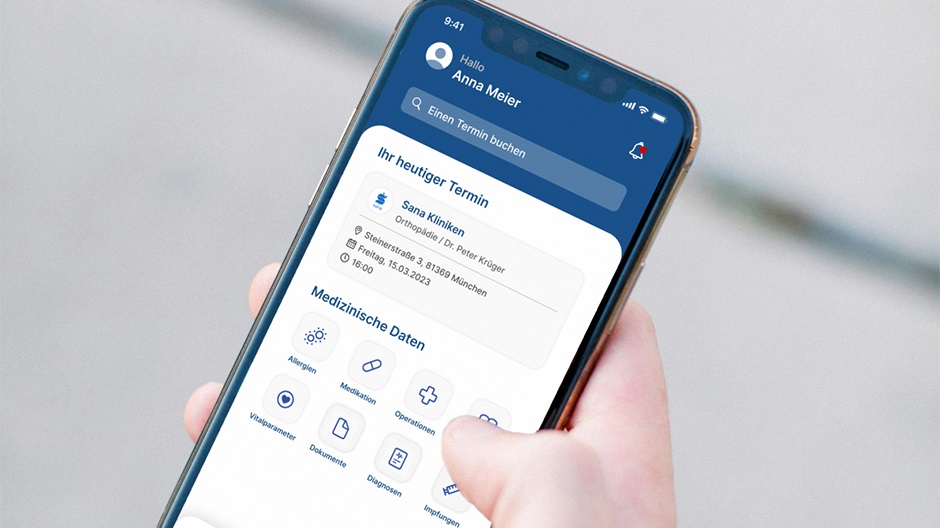

- Special Patientenportale

-

KHZG Marktübersicht

- KHZG Marktübersicht

- Epaper Marktübersicht

- Fördertatbestand 1 - Notaufnahme

- Fördertatbestand 2 - Patientenportale

- Fördertatbestand 3 - Digitale Pflege

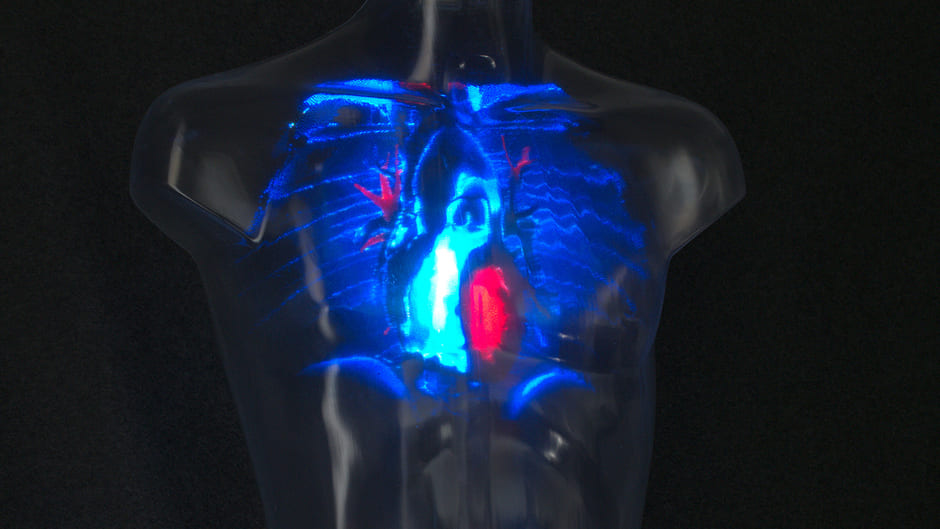

- Fördertatbestand 4 - Entscheidungsunterstützungssysteme

- Fördertatbestand 5 - Medikationsmanagement

- Fördertatbestand 6 - Digitale Leistungsanforderung

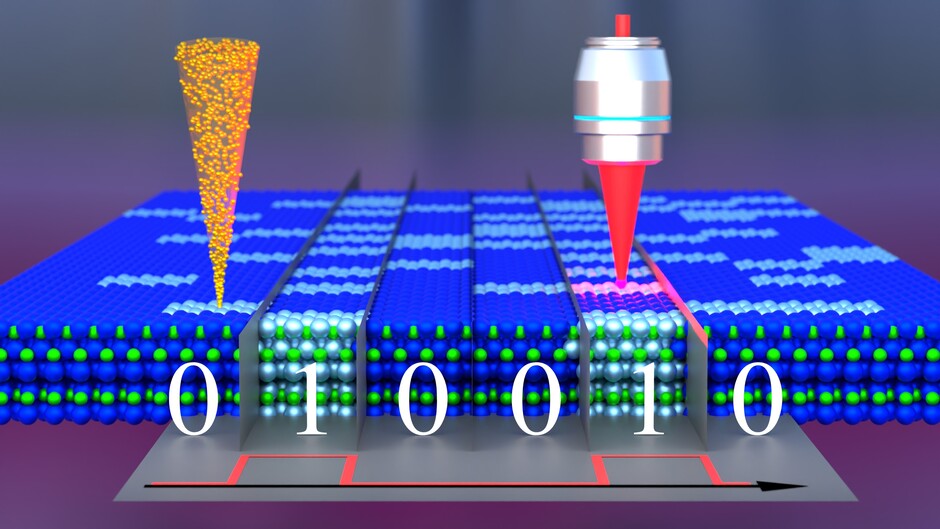

- Fördertatbestand 7 - Cloud-Computing

- Fördertatbestand 8 - Versorgungsnachweissystem für Betten

- Fördertatbestand 9 - telemedizinische Netzwerke

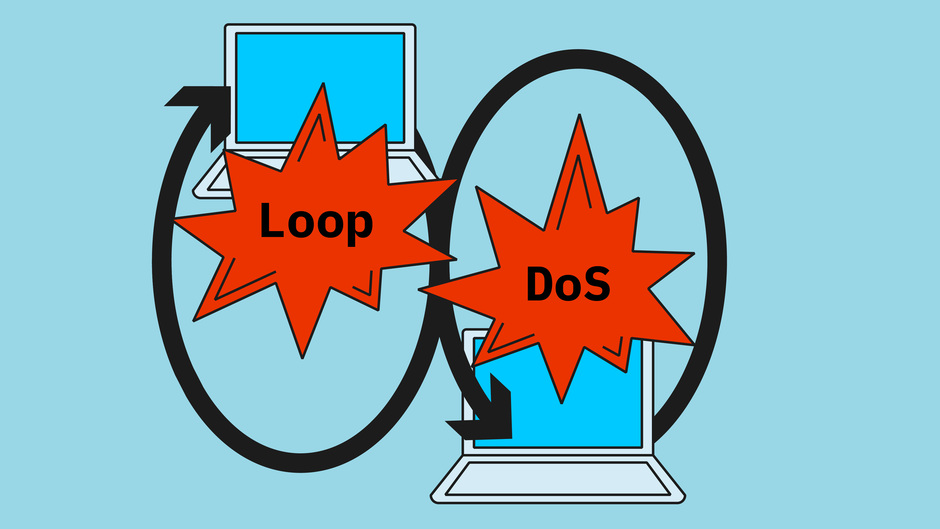

- Fördertatbestand 10 - IT-Sicherheit

- Fördertatbestand 11 - Patientenzimmer

- Videos

- Podcasts

- Blog

- Unsere Partner

.jpg)